Pewien człowiek, bez znaczenia jakiej był płci, choć akurat w tym przypadku był to mężczyzna, pewnego dnia powziął informację iście zdumiewającą. Dowiedział się był mianowicie, że całe życie mówił prozą. Dzisiaj zapewne dla wielu będzie równie zaskakująca wiadomość, że ich komputery i telefony pracują pod kontrolą systemu operacyjnego. Oraz że są różne systemy operacyjne. Co to oznacza dla zwykłej Kowalskiej i przeciętnego Kowalskiego? W zasadzie nic, poza tym, że jeśli kupił komputer z drugiej ręki lub po znajomości, względnie w ogóle bez systemu operacyjnego (bo taniej), to istnieje duże prawdopodobieństwo, że ma zainstalowaną piracką kopię systemu operacyjnego.

W tym miejscu zatrzymajmy się na chwilę by rozważyć problem pirackiego oprogramowania w ogóle, a pirackiego systemu operacyjnego w szczególności. Wyobraźmy sobie wpierw, że kupiliśmy samochód. Dlaczego samochód? Bo to ulubiony przykład moralistów zwracających uwagę, że ściągać filmy, muzykę, oprogramowanie to tak jakby ukraść komuś samochód. No więc nie ukradliśmy, kupiliśmy. Samochód jest jak marzenie, istne cacuszko. Ma tylko jedną malutką wadę — niezależnie od tego w którą by kierownicą nie kręcić stronę, skręca zawsze w lewo. O takich funkcjonalnościach ukradzionego via sieć samochodu wspomniani wyżej moraliści dziwnym trafem zapominają wspomnieć.

Z wadliwym samochodem, lodówką, dowolnym innym przedmiotem wiemy jak postępować. Po prostu bubla reklamujemy. Z oprogramowaniem tak różowo nie jest. Program czy płyta może nawet spowodować uszkodzenie sprzętu, o utracie danych nie wspominając, a nam pozostaje tylko wzywanie imienia kobiety upadłej nadaremno, bo żadnego odszkodowania nie dostaniemy. Takie bowiem jest prawo, że programista nic nie musi. Gdy to jest gra, czy jakiś piosenka, względnie nudny jak flaki z olejem film, możemy zacisnąć zęby i przeboleć stratę. Gdy to jest program-narzędzie, służący do pracy żarty się kończą. Być może politycy zaczną zastanawiać się nad zmianą chorego prawa gdy jakiś samolot przywali w parlament, bo sterujący jego pracą program „jest jaki jest” i nikt za jego prawidłowe działanie nie bierze odpowiedzialności (klauzula dowolnej licencji komercyjnego oprogramowania).

Zostawmy jednak oprogramowanie i wróćmy do systemu operacyjnego. To on odpowiada za to, że po kliknięciu ikony otwiera się odpowiedni program. Czy — w telefonie — po wybraniu odpowiedniej kombinacji cyfr połączymy się ze znajomym, bądź po wybraniu odpowiedniego zestawu znaków, np. gazeta.pl zobaczymy stronę główną Gazety. Sam system operacyjny nie pozwala na wiele. Dopiero działające pod jego kontrolą aplikacje, jak Word czy PhotoShop, umożliwiają pracę, a gry rozrywkę.

Istnieją dwa rodzaje systemów operacyjnych — komercyjne, tworzone przez firmy, jak Windows czy Mac OS i darmowe, jak wszystkie odmiany Linuksa. Różnią się nie tylko ceną, ale także sposobem działania i bezpieczeństwem użytkowania. Jeśli w Linuksie nie da się zainstalować w komputerze praktycznie niczego bez wiedzy i zgody użytkownika, to w systemach komercyjnych takie działanie jest intencjonalne. Z tego względu użytkownik Windowsa czy Mac OS-a zupełnie nieświadomie może sobie zainstalować szkodnika, który będzie robił różne rzeczy, w zależności od tego, jakie było zamierzenie twórcy. Będzie więc na przykład szpiegował użytkownika, notował nie tylko co pisze, do kogo i kiedy, lecz także gromadził informacje o wszystkich operacjach bankowych, kontaktach, hasłach dostępu itp. Oczywiście dobrze zabezpieczony system jest trudny do zainfekowania i w większości przypadków żeby go zainfekować, trzeba się postarać. Najczęściej wystarczy kliknąć specjalnie spreparowane linki w wiadomościach pocztowych, załączniki z podwójnym rozszerzeniem, wykorzystujące fakt, że Windows z sobie wiadomych przyczyn rozszerzenia ukrywa, wejść na jakąś stronę tylko dla dorosłych itp.

Komputery (a także coraz częściej telefony) infekowane są po to, by służyć do zmasowanych ataków na witryny rządowe i firmowe. Często za takimi atakami stoją rządy. Oszczędźmy sobie szczegółów i zasygnalizujmy tylko, że takie komputery, zwane zombie, tworzą sieć zwaną botnet. To ona stanowi bazę wypadową do ataków. Ataki kosztują zaatakowane firmy i zaatakowane państwa krocie. A przeprowadzane są głównie z zainfekowanych komputerów, na których zainstalowane są pirackie systemy operacyjne. Skąd wiadomo, że pirackie? Bo pirackie oprogramowanie nie jest uaktualniane na bieżąco. Właśnie dlatego, że jest nielegalne. A nieuaktualnione znaczy, że dziurawe jak sito i podatne na ataki przez już dawno w legalnym oprogramowaniu załatane dziury.

Gdy sobie uzmysłowić straty jakie powodują ataki nie można nie zadać pytania — dlaczego nie dofinansowano jednej czy drugiej firmy zajmującej się tworzeniem systemów operacyjnych, by swoje oprogramowanie do celów niekomercyjnych, na prywatny użytek, oferowała za darmo? Komputer z uaktualnianym systemem operacyjnym trudniej przekształcić w komputer-zombie. A to także oszczędność dla państwa, gdy policja nie będzie za pieniądze podatników tropić groźnych piratów w krótkich majteczkach korzystających z nielegalnych okien czy maków.

Wiele jest sytuacji, niepokojąco wiele, gdy nie można się oprzeć wrażeniu, że olbrzymie pieniądze są topione w walce z problemami, które politycy z pełną premedytacją sprawiają sami.

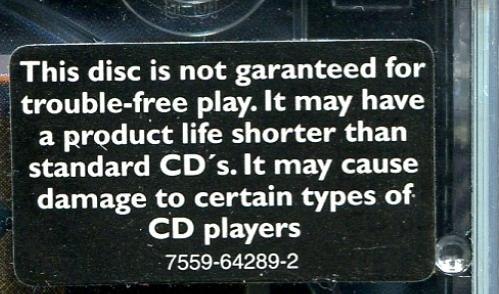

Dla tych, którzy nie znają angielskiego przesłanie tego ostrzeżenia umieszczonego na płycie z muzyką jest następujące: Jedyne co wydawca gwarantuje to cena. A poza tym ta płyta może na niektórych odtwarzaczach nie tylko nie dać się odtworzyć, ale wręcz spowodować uszkodzenie sprzętu!

PS.

Okazuje się, że właśnie ma miejsce największy jak dotąd atak cybernetyczny w historii. Jak stwierdził w rozmowie z BBC Steve Linford, szef zaatakowanej firmy, są momenty gdy ataki dobijają do poziomu 300 gb/s (gigabitów na sekundę, 8 bitów to bajt, B). Wnioski jednak są z tego wydarzenia wyciągane nieco dziwne, zważywszy, że za atakami bardzo często stoją rządy: Jedynym sposobem na poradzenie sobie z tym problemem jest znalezienie ludzi odpowiedzialnych za ataki i aresztowanie ich. Można sobie wyobrazić amerykańskich herosów jak w świetle kamer wyprowadzają w kajdankach rząd Chin…

Dywagacje

Dywagacje